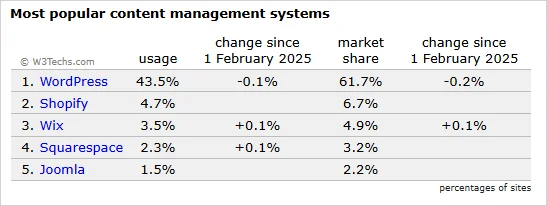

WordPressは世界で60%を超える圧倒的シェアを誇るCMSで、利用する上場企業のコーポレートサイトも年々増加しています。

一方、世界で最も脆弱性(セキュリティの欠陥)が狙われやすいリスクのあるCMSで、脆弱性を抱えたまま公開しているサイトが多くあります。

本記事では、WordPressの脆弱性と対策について、WordPressを利用する上場企業の対策の実態と併せてご紹介します。

WordPressの脆弱性とは

WordPressの脆弱性とは、WordPressを構成するプログラム(本体、テーマ、プラグインなど)のセキュリティ上の弱点や欠陥です。

WordPressに脆弱性があると、悪意のある攻撃者による、Webサイトの改ざんや、データの不正取得の危険があります。

WordPressは、2025年3月時点で、世界シェア1位のCMS(コンテンツ・マネジメント・システム)であり、利用者の多いシステムを狙う方が悪意のある攻撃の成功率が上がるため、WordPressは最もセキュリティ攻撃を受けやすいCMSと言えます。

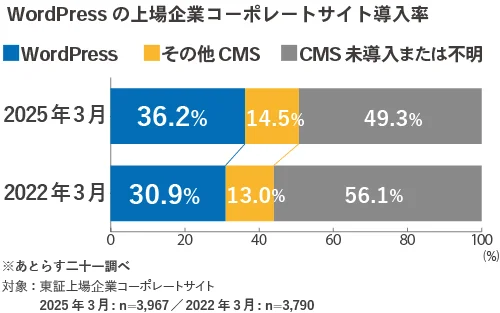

WordPressの企業サイト導入率

WordPressをコーポレートサイトに利用している東証上場企業は、2025年3月で3,976社中の約36%です。

3年間で6ポイント伸びており、今後も増加が予想されます。

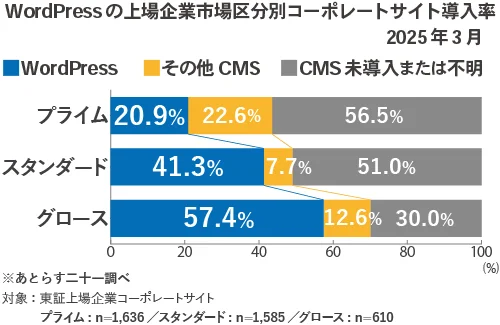

東証上場企業市場区分別のWordPress導入率

東証上場企業の市場区分別では、プライムよりもスタンダードやグロースでWordPressのシェアが高くなっています。特に高い成長可能性を有するグロース企業は60%に近づいています。

コーポレートサイト以外の記事サイトやブランドサイトなどでは、さらに多く利用されていると想定されます。

東証市場区分とは:日本取引所グループ(JPX)市場区分見直しの概要

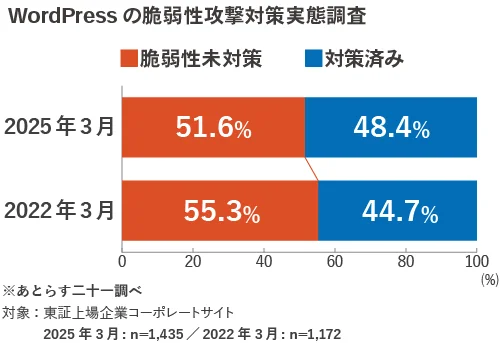

WordPressの脆弱性対策調査

WordPressは脆弱性が多く、必要な対策は多岐にわたります。

WordPressを導入している上場企業のコーポレートサイトを対象に、脆弱性対策の中でも代表的な一つの対策の実態を調査したところ、前回調査と同様に、約半数超で未対策であることが分かりました。

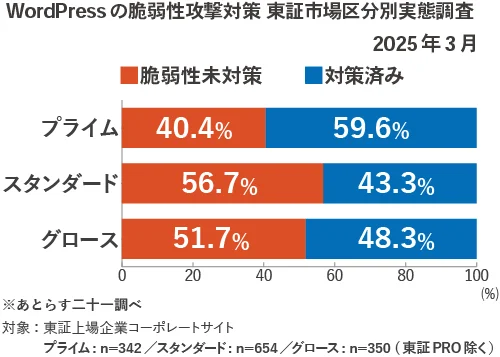

東証上場企業市場区分別の脆弱性対策調査

東証市場区分別に見ると、プライムよりもスタンダードやグロースで脆弱性対策がなされていない割合が高くなっています。

WordPressを利用するホームページリニューアルやサイト制作・運用も、信頼性が高い大手Web制作会社に依頼することが有効です。

WordPressの脆弱性と攻撃の増加

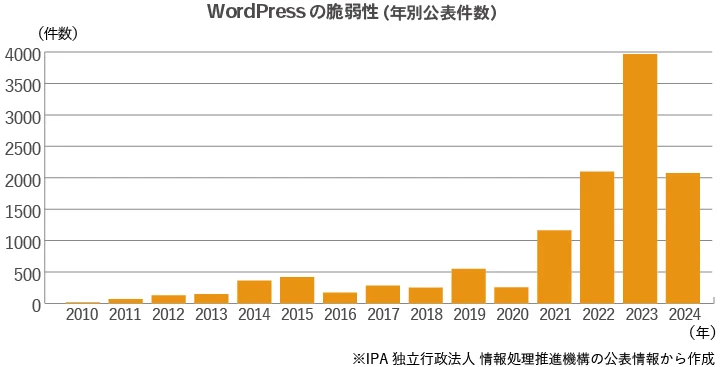

WordPress の脆弱性を狙った攻撃は、世界中で継続的に発生し、増加していることが明らかになっています。2023年には、約3900件の脆弱性が公表されました。

WordPressの脆弱性を狙った攻撃件数

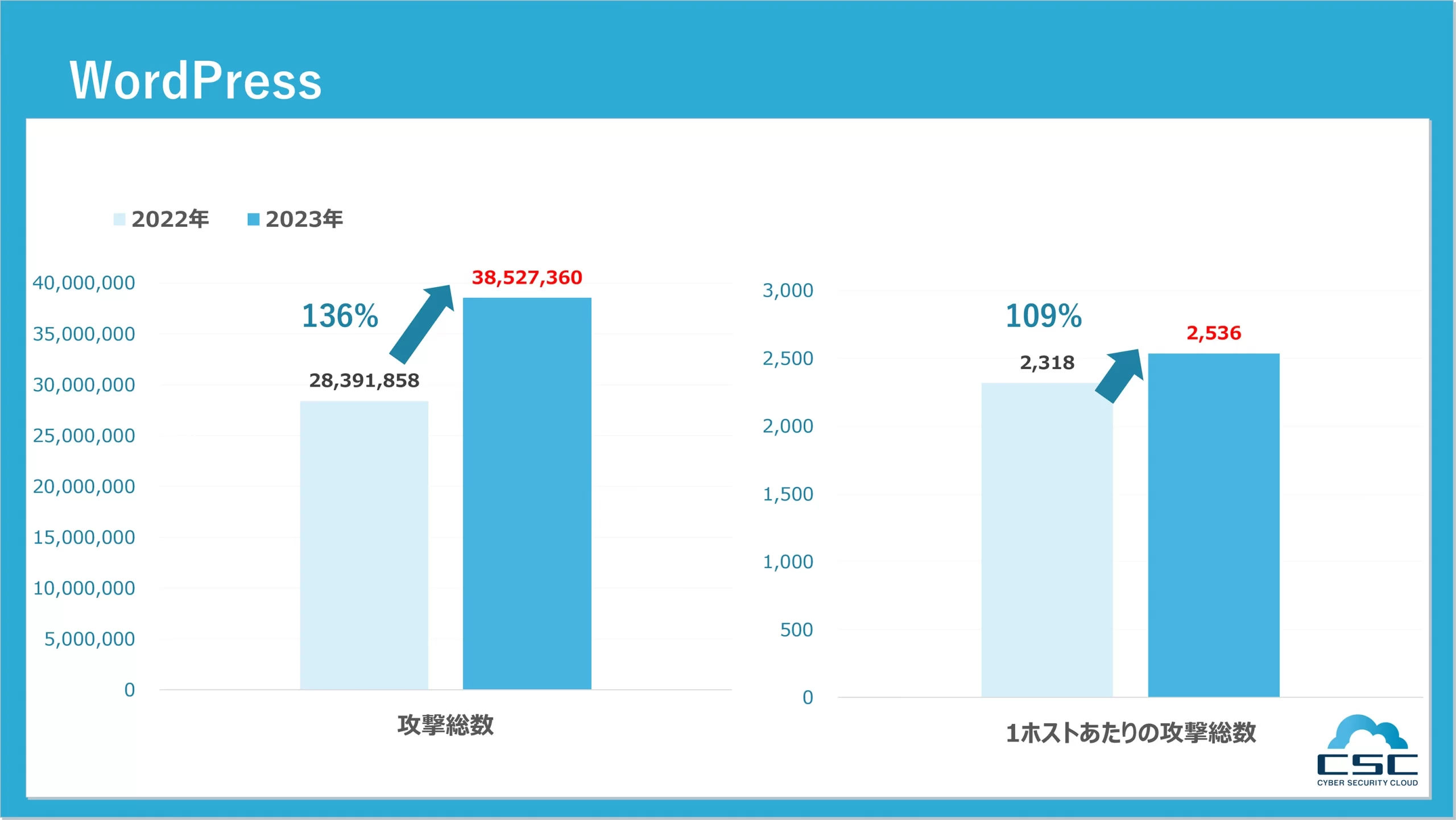

WordPress の脆弱性を狙った攻撃は、2023年には毎日10万件以上発生しました。

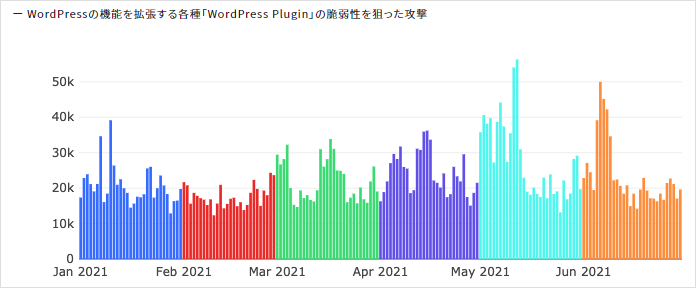

アップデートのタイミングで脆弱性が見つかると、集中的な攻撃が発生します。特にWordPressのプラグインを狙った攻撃が多く発生しています。

WordPressの脆弱性攻撃の増加

WordPressプラグインの脆弱性を狙った攻撃の発生状況

WordPressの脆弱性が攻撃されやすい理由

WordPressの脆弱性が狙われやすい理由には、世界で普及率が最も高いオープンソースであることや、テーマ(サイト全体のテンプレート)の利用やプラグインでの拡張で便利な反面、責任が不明確になり、脆弱性が発生しやすいことなどがあります。

主な理由を以下に挙げました。

- オープンソースのCMS

- ソースコードが公開/セキュリティ対策のメーカーによるサポートがない/バージョンアップが速く、管理上の問題が起きやすい

- 設定・環境・運用面の不備

- 特別な知識が無くても利用可能/ユーザーによるセットアップ/初期設定での利用/ネットワークセキュリティ対策/デバイス利用管理/アクセス権限管理/ID・パスワード管理/WordPressやプラグインのバージョン管理

- プラグインで機能を追加

- 特別な知識が無くても多彩な機能を実装/ユーザーによるインストール/WordPressやプラグインのバージョン管理の不備

WordPressの脆弱性攻撃手法

WordPressの脆弱性を狙った攻撃には、悪意ある第三者による不正ログインやデータベースの不正操作などがあります。

WordPress を利用したWebサイトを守るためには、どのような攻撃が行われるかを知っておく必要があります。 以下に、主な攻撃手法をご紹介します。

WordPressの管理画面への不正アクセス

管理画面の不正アクセスでログインされ、個人情報の流出やサイト改ざんなどの被害を受けるリスクがあります。

管理画面の不正アクセスが行われる主な攻撃手法は、以下の2つです。

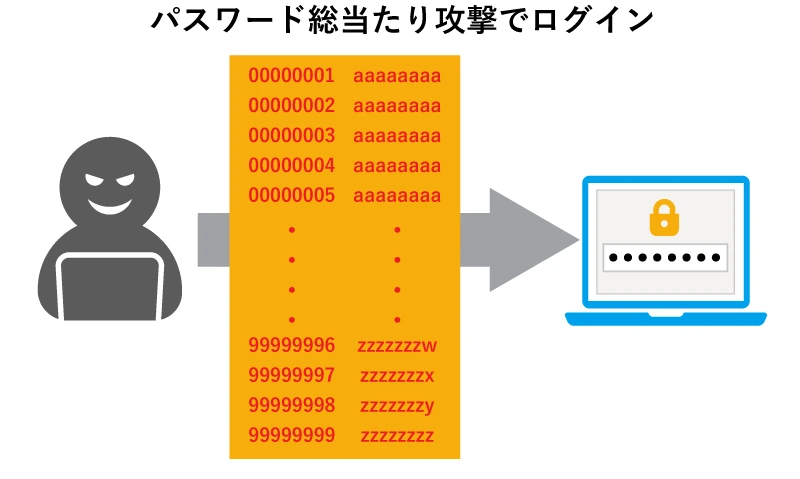

総当たり攻撃(ブルートフォースアタック)

自動プログラムなどを利用し、考えられるパスワードを順番に全て試し、総当たりでログインを試みる手法です。

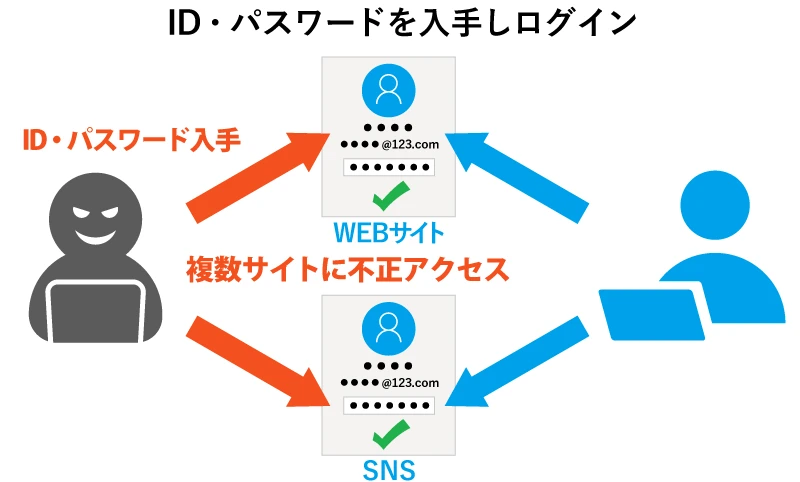

不正なID・パスワードを利用(リスト型攻撃)

フィッシングサイトなどで不正に入手したID・パスワードを組み合わせ、ログインを試みる手法です。

Webサイトの改ざん

Webサイトの改ざんは、記事内容の書き換え、フィッシングサイトへの誘導、詐欺や嫌がらせなど、さまざまな目的で行われます。

Webサイトの改ざんが行われる主な攻撃手法は、以下の2つです。

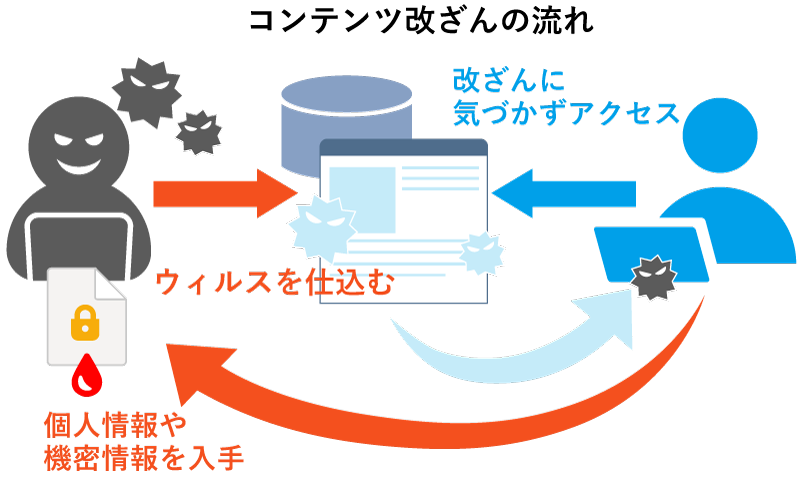

コンテンツの改ざん(コンテンツインジェクション)

Webサイトのコンテンツを外部から不正アクセスし、改ざんする攻撃手法です。

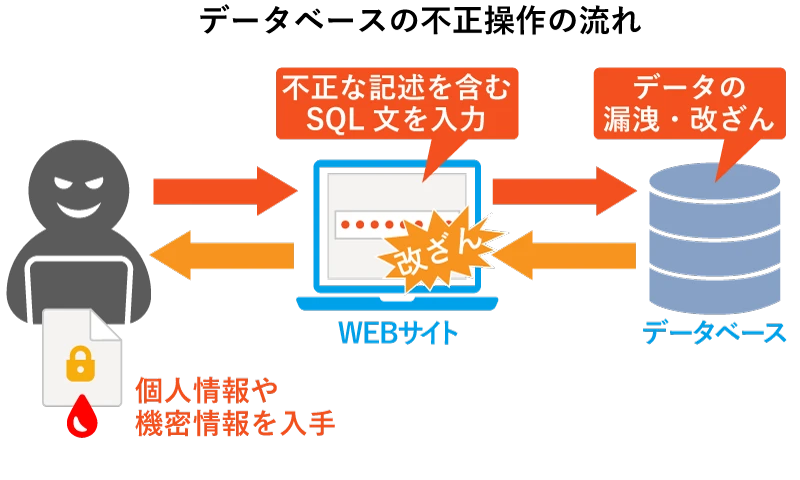

データベースの不正操作(SQLインジェクション)

SQLコマンドを悪用し、データベースへ不正にアクセスし、データの取得、改ざん、削除などを行う攻撃手法です。

重要情報の漏えい

WordPressへの攻撃により、企業の機密情報やユーザーの個人情報が漏えいするリスクがあります。

情報漏えいを起す主な攻撃手法は、以下の2つです。

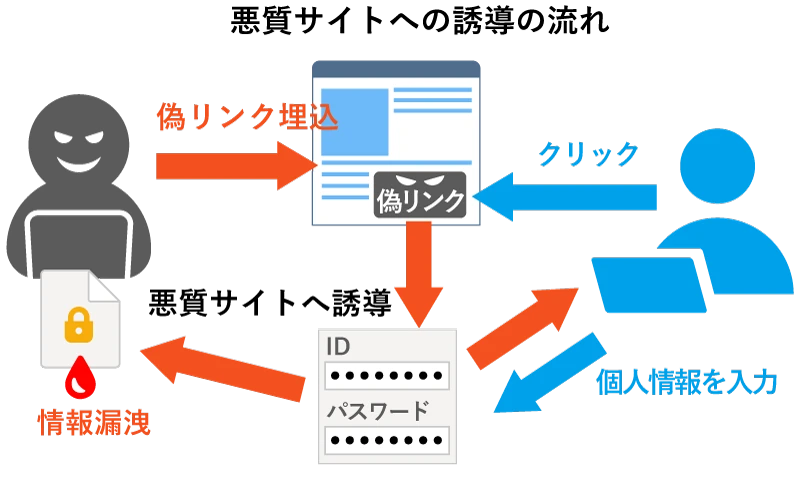

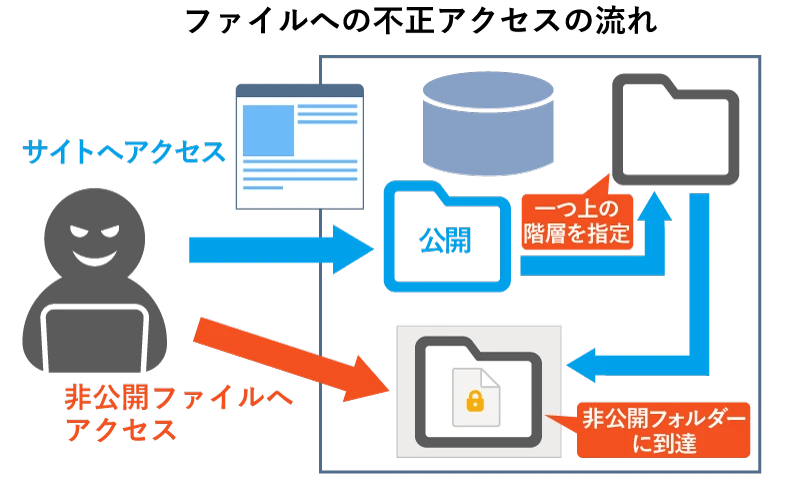

悪質サイトへの誘導(クロスサイトスクリプティング)

Webサイトに悪質なサイトへユーザーを誘導するスクリプトを仕込み、誘導先で情報の不正取得などを行う攻撃手法です。

ファイルへの不正アクセス(ディレクトリトラバーサル)

Webサーバーの非公開ファイルにアクセスし、個人情報の不正取得などを行う攻撃手法です。

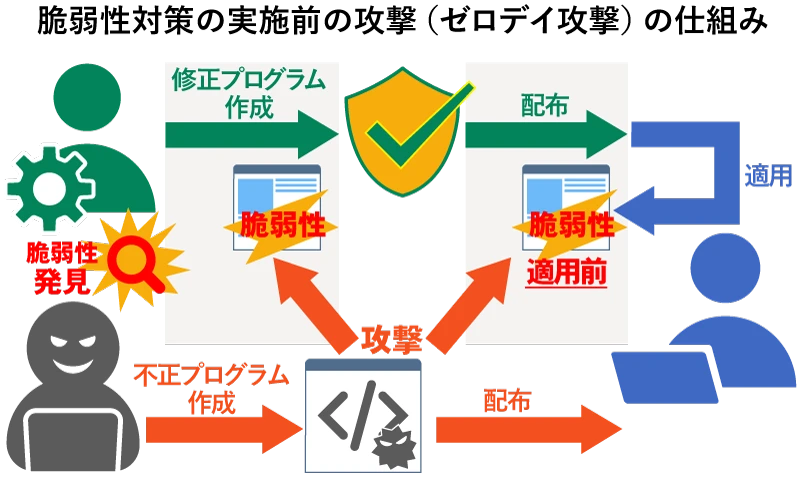

公開前脆弱性の攻撃(ゼロデイ攻撃)

WordPressの脆弱性の情報公開や開発者の対策が行われる前に、その未発見の脆弱性を狙う攻撃です。

WordPressの脆弱性を調べる方法

WordPressの脆弱性の発生情報やその対策について、利用者によって調べられる方法をご紹介します。

- ✔WordPressの管理画面で安全性を確認

WordPressの管理画面のツールに「サイトヘルス機能」があり、Webサイト安全性の確認や行うべき改善方法の提案が表示されます。

- ✔脆弱性診断ツールを利用

脆弱性診断ツールとは、疑似的な攻撃を行ってWebサイトやWebアプリケーションのセキュリティ上の欠陥を検出するツールです。ツールを導入することで、セキュリティを強化できます。

参考サイト:【2025年】脆弱性診断ツール/サービスのおすすめ10製品(全34製品)を徹底比較!

- ✔脆弱性情報データベースで検索

脆弱性情報データベースで、国内外で発見された脆弱性情報を検索できます。常に情報を集めておくことで、緊急性の高い脆弱性にも対応しやすくなります。

WordPressの脆弱性攻撃被害の事例

過去に報告されたWordPressの脆弱性を狙った攻撃による被害の一部をご紹介します。

- 企業のコーポレートサイトが不正アクセスを受け改ざんされパソコンではアクセス不可となり、スマホでの閲覧者を外部サイトへ誘導する状態に。個人情報の流出は否定。

- 大学公式サイトが不正アクセスにより改ざんされ、個人情報は扱っていないものの、閲覧者を自動で外部サイトへ誘導する状況に。

- 教育研究機関の159サイトを設置しているサーバが不正アクセスを受け、Wordpressを利用する管理者のID・パスワードが攻撃者によって特定。不正なプログラムが組み込まれ、個人情報流出の可能性が発生。

- WordPressの管理画面のIDやパスワードの不正取得を目的とした悪性ソフトウェア(マルウェア)に感染したコンピュータネットワーク(ボットネット)の存在を企業の調査部門が報告。攻撃者が管理画面にアクセスできるようになり、被害が拡大する恐れが発生。

- 複数のマルウェアに同時に感染するWordPressサイトが多数、報告。閲覧することで複数の違法サイトや危険なサイトなどに誘導。

- WordPressを使っている一般ユーザーの16万サイトが、リンクが張られたことを通知する「Pingback」機能の悪用により、第三者の人気サイトに対する大規模なサービス妨害(DDoS攻撃)に加担。

※DDoS攻撃とは

複数のIPアドレスから一斉に大量のリクエストを送り付けるサイバー攻撃の手法 。

参考サイト:WPセキュリティ『WordPress 攻撃による被害と実例』

WordPressの脆弱性攻撃のセキュリティ対策

WordPressを安全に利用するための基本的な脆弱性セキュリティ対策をご紹介します。

- コンピューター・WordPress・プラグインのバージョン管理(最新化と未使用分の削除)

- コンピューター・サーバーのOSを最新化/ミドルウェアの最新化/WordPressの最新化・修正プログラムの適用/プラグインやテーマの最新化/未使用のテーマやプラグインの削除/適切な設定/脆弱性情報の収集

- WordPress管理画面のセキュリティ強化(パスワード複雑化とアクセス制限)

- ユーザー名やパスワードの複雑化/IPによるアクセス制限/管理画面へのアクセス制限

- 重要な設定ファイルへのアクセス制限

- 初期設定の完了/重要なファイルへのアクセス制限/データベース設定ファイルへのアクセス制限

- 公開環境のセキュリティ対策の実施

- SSLの導入/ファイアウォールの設置/WAF(Web Application Firewall)の導入/Web改ざん検知・不正侵入検知システムの導入

- WordPressのセキュリティツール・サービスの利用

- セキュリティプラグインの追加/脆弱性・セキュリティ診断ツール・サービスの利用

- WordPressマネージドクラウドサービスの利用

- セキュリティ対策の強化/監視・運用サービスの活用

WordPressの脆弱性情報一覧(プラグイン/テーマ)

2025年2月に報告されたWordPressの脆弱性について、CVSSによる深刻度(緊急:9.0~10.0)が特に高い10件を一覧でご紹介します。いずれも不正な情報の取得・改ざん、サービス運用妨害 (DoS) を受ける危険性があります。

| プラグイン/テーマ | 想定される影響(脆弱性) | 対策 | 公表日 |

|---|---|---|---|

| 【プラグイン】 Everest Forms | 悪意のあるファイルをサーバーにアップロード | バージョン2.0.8にアップロード | 2/25 |

| 【プラグイン】 Keap official opt-in forms | 本来アクセスできないファイルの不正読み取り(パス・トラバーサル) | 修正バージョンが未提供(3/4時点) | 2/18 |

| 【プラグイン】 Oliver POS – A WooCommerce Point of Sale (POS) | ユーザーの身元を確認せず、アクセス権限の昇格やファイルのアクセス(認証の欠如) | バージョン2.4.2.4にアップデート | 2/15 |

| 【テーマ】 Puzzles | WP Magazine / Review with Store WordPress Theme + RTL | 悪意のあるデータを注入し、サーバー上で任意のコードを実行(安全でないデシリアライゼーション) | 修正バージョンが未提供(3/4時点) | 2/13 |

| 【テーマ】 Avada | 不正なコードを挿入し実行(コードインジェクション) | バージョン 7.11.14~にアップデート | 2/13 |

| 【プラグイン】 CleanTalk security & malware scan | 悪意のあるファイルをサーバーにアップロード | バージョン2.150にアップデート | 2/12 |

| 【テーマ】 Real Estate 7 | 悪意のあるコードを挿入(クロスサイトスクリプティング ) | バージョン 3.3.5~にアップデート | 2/12 |

| 【プラグイン】 LTL Freight Quotes | データベース内の情報を不正に取得、改ざん(SQLインジェクション) | バージョン2.2.4にアップデート | 2/12 |

| 【プラグイン】 BookPress – For Book Authors | 認証済みのユーザーになりすまし、不正なアクションを実行(認証の欠如) | 修正バージョンが未提供(3/4時点) | 2/7 |

| 【プラグイン】 A/B Image Optimizer | 本来アクセスできないサーバーのファイルを不正に読み取り可能(パス・トラバーサル) | 修正バージョンが未提供(3/4時点) | 2/7 |

修正バージョンが未提供のプラグインやテーマは削除(アンインストール)して、代替品を見つけることが最善策である可能性があります。

WordPressの脆弱性は日々報告されており、深刻度や影響する範囲、対応方法についても紹介されています。

特にプラグインやテーマに関する脆弱性が多く、使用する場合は「WordPress の公式サイトに掲載されているか」「定期的にアップデートされているか」「使用ユーザーが多いか」など、信頼性に注意する必要があります。

参考サイト:

IPA 独立行政法人『 情報処理推進機構 脆弱性対策情報データベース JVN iPedia』

WPセキュリティ『WordPressの脆弱性情報を配信』

WordPressを安全に使用するには継続的なセキュリティ対策が重要

WordPressの脆弱性とは、本体やテーマ(テンプレート)、プラグインなどの設計ミスなどによって発生するセキュリティ上の欠陥です。

WordPressのサイトヘルス機能や脆弱性情報データベース、診断ツールなどで常に状況を監視する必要があります。

設定を見直したりプラグインを導入することでも対応できますが、セキュリティ対策を含むコンサルティングを得意とする大手Web制作会社をサイト制作・運用のパートナーに選ぶことが重要になります。

WordPressの脆弱性や導入・運用に関するご依頼やご相談など、 お気軽にお問い合わせください

Webサイト構築・運用をご検討中の皆様へ

Webサイト構築サービス及び運用サービスをぜひご参照ください。